Proprietarii unor computere Windows XP, infectate cu virusul WannaCry de tip ransomware, ar fi în măsură să decripteze datele, fără să plătească răscumpărarea de 300 de dolari impusă de infractorii cibernetici, grație unui instrument descoperit de un cercetător francez.

Adrien Guinet, cercetător care lucrează în domeniul securității cibernetice pentru start-up-ul francez Quarkslab, a descoperit o modalitate de a recupera gratuit cheile de criptare secrete utilizate de WannaCry, care funcționează pe sistemele de operare Windows XP, Windows 7, Windows Vista și Windows Server 2003 și 2008, conform unui articol publicat joi pe site-ul thehackernews.com.

Schema de criptare WannaCry funcționează generând o pereche de chei pe computerul victimei care se bazează pe numere prime, o cheie "publică" și o cheie "privată" pentru criptarea și decriptarea fișierelor sistemului respectiv. Pentru a preveni accesul victimei la cheia privată și a decripta fișierele blocate, WannaCry șterge cheia din sistem, nelăsând victimelor nicio posibilitate de a recupera cheia de decriptare decât prin plata răscumpărării către atacator.

Dar aici este secretul: WannaCry "nu șterge numerele prime din memorie înainte de a elibera memoria asociată", spune Guinet. Pe baza acestei constatări, el a lansat un instrument de decriptare a WannaCry ransomware, numit WannaKey, care în principiu încearcă să recupereze cele două numere prime folosite în formula de a genera chei de criptare din memorie.

Cu toate acestea, metoda are unele limitări, în sensul că va funcționa numai în situația în care computerul afectat nu a fost repornit după ce a fost infectat și memoria asociată nu a fost distribuită și ștearsă de un alt proces. "Pentru a funcționa, computerul nu trebuie să fi fost repornit după ce a fost infectat. Vă rugăm de asemenea să rețineți că aveți nevoie de ceva noroc pentru ca acest lucru să funcționeze, așa că este posibil să nu funcționeze în toate cazurile!", avertizează Guinet.

Deși WannaKey extrage numai numere prime din memoria calculatorului afectat, instrumentul poate fi utilizat numai de cei care pot utiliza acele numere prime pentru a genera manual cheia de decriptare pentru a decripta fișierele PC-ului infectat cu WannaCry. Vestea bună este că un alt cercetător din domeniul securității cibernetice, Benjamin Delpy, a dezvoltat un instrument ușor de folosit, numit "WanaKiwi", bazat pe constatarea lui Guinet, care simplifică întregul proces de decriptare a fișierelor infectate cu WannaCry.

Tot ceea ce trebuie să facă victimele este să descarce instrumentul WanaKiwi de pe Github și să îl ruleze pe computerul Windows afectat folosind linia de comandă (cmd). WanaKiwi funcționează pe Windows XP, Windows 7, Windows Vista, Windows Server 2003 și 2008, a confirmat Matt Suiche de la firma de securitate Comae Technologies, care a oferit și câteva demonstrații ce arată cum se poate utiliza WanaKiwi pentru a decripta fișierele.

CE ESTE ATACUL „WANNACRY”

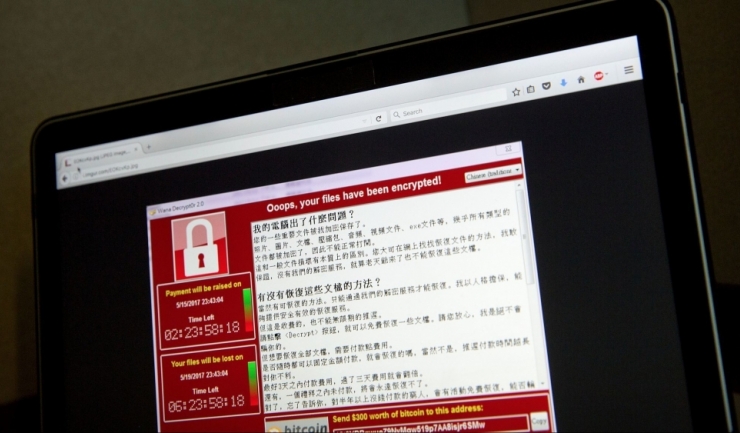

Atacul denumit ''WannaCry'', un asalt de tip ransomware de o amploare fără precedent la scară mondială, a afectat la sfârșitul săptămânii trecute zeci de mii de computere din locuințe, sedii de firme și agenții guvernamentale, în acestea infiltrându-se programe malițioase (malware) care au criptat și blocat accesul la conținut până când utilizatorii au fost dispuși să plătească între 300 și 600 de dolari în monedă virtuală bitcoin pentru a le fi redat controlul asupra fișierelor. Circa 150 de țări se pare că ar fi fost afectate, iar propagarea acestui atac a fost limitată de un cercetător britanic în domeniul securității cibernetice, care a găsit un așa-numit întrerupător pentru dezactivare.

Ce evenimente prezintă în această săptămână Teatrul Național de Operă și Balet „Oleg Danovski”

Ce evenimente prezintă în această săptămână Teatrul Național de Operă și Balet „Oleg Danovski”  Restricții de trafic rutier pe strada Duiliu Zamfirescu din Constanța

Restricții de trafic rutier pe strada Duiliu Zamfirescu din Constanța  Avarie RAJA pe aleea Pelicanului din Constanţa

Avarie RAJA pe aleea Pelicanului din Constanţa